本業における年度末進行の関係で、サイトの更新はおろか模型作成も全く手についていない状況です。

この様な手薄な時はいろいろと見落としがちですが、サイトが攻撃を受けていることに気が付きました。

3月23日に画像掲示板に対して大量のスパム投稿がされていたため、全て削除して掲示板のURLを変更する対応(=通常対応)を行いました。URLを変更したことでスパム投稿自体は防げていましたが、アクセス解析結果から対策後もスパムBOTからの大量のアクセスが継続していることが示されています。

一般的なBOTはHTTPレスポンスコードの404が返る様になると投稿対象から外れるのですが、今回のBOTは作りが悪いのか作者がアホなのかはさておき、かなり頭の悪い動作をしている様です。

スパム投稿自体は防げていますが、アクセスログを荒らされることは解析結果に影響がでますので、アドレス縛りで接続拒否を行うことにしました。

まずは攻撃元の割り出しです。

アクセス元の情報を見てみると、以下の様な如何にも攻撃元と思しきドメイン名が記録されています。

| dsystemip14.vhoster.org dsystemip12.vhoster.org dsystemip16.vhoster.org dsystemip13.vhoster.org |

ちなみに、この親ドメインにアクセスするとfacebookにリダイレクトされるという、確信犯的な振る舞いをする怪しげなサイトにつながります。(技術的なリスク回避ができない人は接続しないように!)

まずは攻撃元の正体(といっても、ホスティングやレンタルサーバだとは思いますが・・・)を調べます。

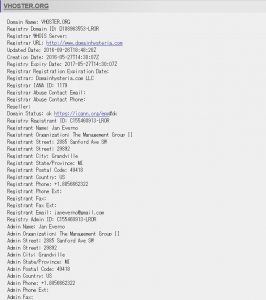

ドメインの持ち主はDomainhysteria.com LLCというアメリカ合衆国の企業の様です。杜撰な管理をしている会社ということで、whoisの結果を曝しておきます。

次に拒否対象を絞り込むため、正引きでアドレスを調べます。

| # nslookup > dsystemip14.vhoster.org Name: vhoster.org Address: 172.99.89.231 > dsystemip12.vhoster.org > dsystemip16.vhoster.org > dsystemip13.vhoster.org |

・・・・・全て同じアドレスに当たりました。

これならブロックは簡単ですが、アドレス帯を見た感じでは、先方都合でこまめにアドレスを変えて来る可能性がありそうです。とはいえ、明白に分かっている攻撃元を放置する程に甘くはありませんので、これらを.htaccessでブロックしてみることにしました。

deny from 172.99.89.231

まずはこれで様子を見ます。

問題のアドレスは逆引きには応答がありませんでしたので、ドメイン名を指定したブロックをすることはできませんでした。

本来はWebサーバまで通信が来る前にブロックすることが望ましいため、インターネット接続に使用するルータのでアクセスを拒否する方式が正解だと思います。

仕事の関係もあって、先日FortiGate 60Dの中古を購入しました。

定価は結構な値段がしますが、中古で買えば全ポート GbEのルータ兼ファイアウォールとしてはお手頃な価格になります。

これを使えばサーバにアクセスさせる前に制御できるため、時間を作って早々にシステムに組み込みたいと考えています。